“开盒事件“当事人百度副总裁谢广军是这次调查的对象。3月14日,百度内部接到举报,百度安全团队牵头成立技术调查组,调查重点放在谢广军是否可能通过任何手段接触到开盒事件涉及的数据。

第一步的调查目标是谢广军否有权限访问到“用户数据”。调查组先调取查阅了百度内网的数据管理平台审计中心,系统结果显示谢并未有此权限。

第二步的调查目标排查是否有证据指向谢广军是否有参与。调查组浏览了百度内部的数据管理平台审计中心、服务器审计系统,都没有发现谢本人的登陆访问记录。

最后一步是检查办公室日志系统,关注谢在工作中是否有接触到“用户数据”的异常访问行为。调查结果也排除了这种可能性。

17日,负责这次调查的百度安全负责人陈洋在内网发帖公布了调查结果,确认“开盒事件”所涉数据并非从百度泄露。百度内部实行数据匿名化、假名化处理及权限分离,谢广军无数据库权限。调查也没有发现谢本人有参与开盒的异常行为。

对于“开盒事件”发生后在网上流传的“当事人承认家长给她数据库”截图,调查团队核实后发现,该截图的信息内容不实。其原意为博主收到家人红包后,在平台晒出红包截图,博主回复“我家长给的”,本意是想说明红包的来源,而与“开盒”无关。在后续事件爆发中,这一信息遭到不实曲解大量传播。

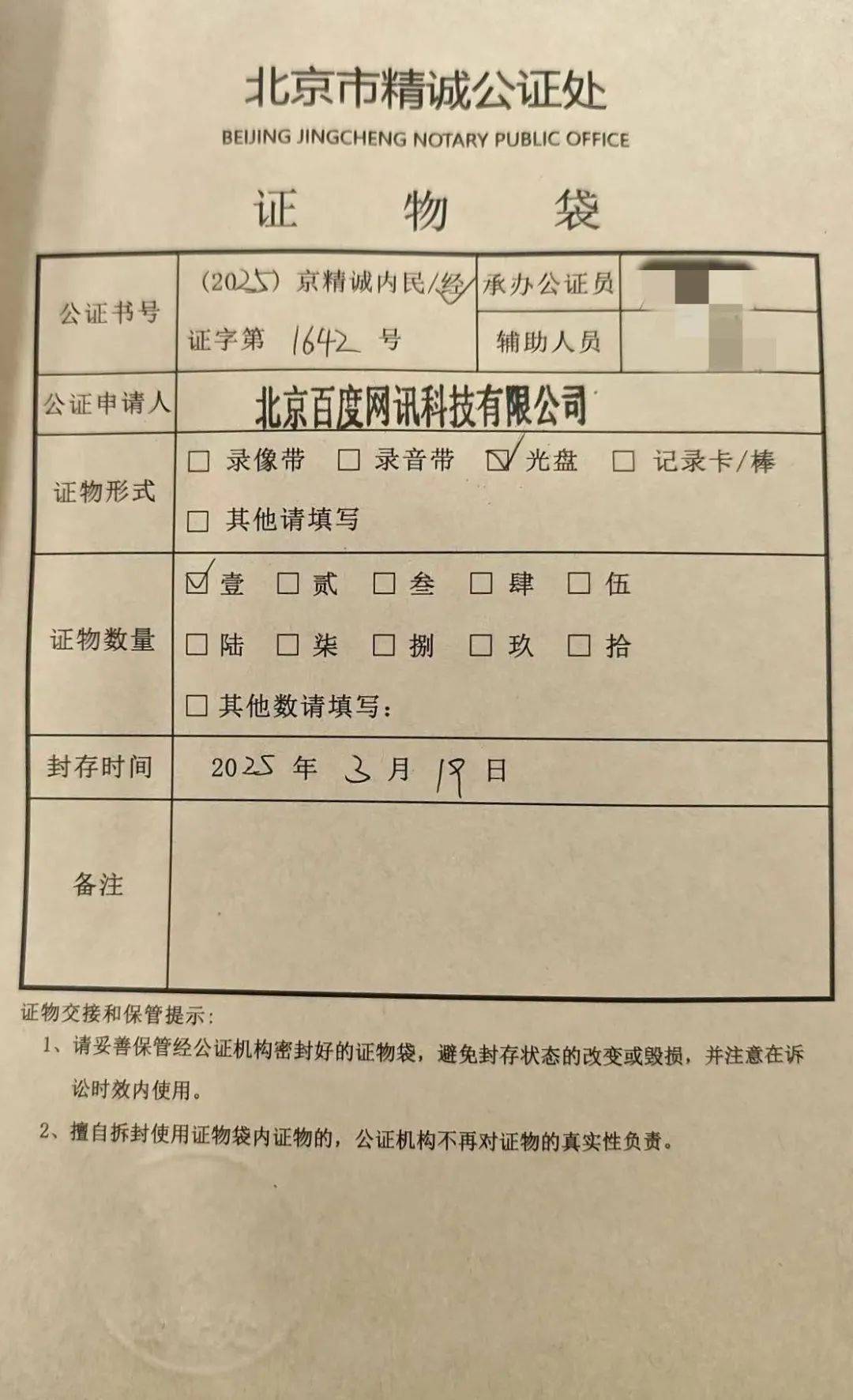

陈洋后来回忆,这次内部调查全程基本是按照“有罪推定”的思路,一步步按“有没有权限、干没干过、干了什么”来逆向排查谢参与“开盒”的嫌疑。相关调查取证结果也联系了第三方机构北京精诚公证处公证。

内部调查进展到这一步已经排除了谢参与的可能性,但仍未停止。为了搞清楚开盒信息数据到底来自哪里,调查组经多方确认,开盒信息来自海外社交平台Telegram上的“天网社工库”。

陈阳在网络安全行业工作多年。在他看来,信息安全保护是一场同黑客团队持续博弈的”攻防战”。

以百度为例,公司通过“用户数据加密假名”与统一管控等手段,在内部将“管理用户敏感信息”和“业务系统访问数据”在权限上划分为两把不同的”钥匙”,而不同的钥匙由交给不同部门的人去掌管,第一步首先确保百度任何职级的员工及高管都无法在内部直接获取用户的隐私数据。

但即使是这样的安全防御依然不够。安全行业一条永恒不变的定律“没有一个系统是100%安全,总可能存在漏洞”。百度也日常定期做攻防的演练,扮演黑客去检查系统有无安全漏洞。

在这套安全体系中,百度网盘、百度搜索等一系列产品应用及用户信息数据是最高密级数据,统一进行保护。

而在调查期间,陈洋团队发现,社工库“开盒”数据的来源也多种多样,有网站漏洞,也有黑客的抓取,也有少部分来自相关人员的线下交易,但最常见的还是网站漏洞。在这次“开盒事件”将“开盒”这一盗取用户隐私数据的黑色产业暴露出来后,整个行业接下来都需要参与到安全体系的建设中,减少网站漏洞引发的信息数据风险。

陈洋介绍,在有关政府部门的指导下,百度愿意积极响应和倡议推进“反开盒”联盟的成立,共同加强数据隐私防护,严厉打击非法数据窃取及泄露。

微信扫一扫打赏

微信扫一扫打赏

支付宝扫一扫打赏

支付宝扫一扫打赏